Privacidad

R3D inició su labor en la defensa de la privacidad en México a raíz de la discusión del Código Nacional de Procedimientos Penales (CNPP) a finales de 2013, que contemplaba la intervención de comunicaciones privadas, incluyendo la geolocalización y la recolección y acceso a metadatos. A partir de dicha labor de incidencia legislativa, la organización trabaja en diversas líneas estratégicas relacionadas a la privacidad en el entorno digital de las y los mexicanos.

R3D mantiene también una investigación y análisis permanente a las capacidades tecnológicas para la intervención de comunicaciones y la invasión a la privacidad que poseen autoridades federales, gobiernos locales y distintas dependencias en México.

Tema destacado

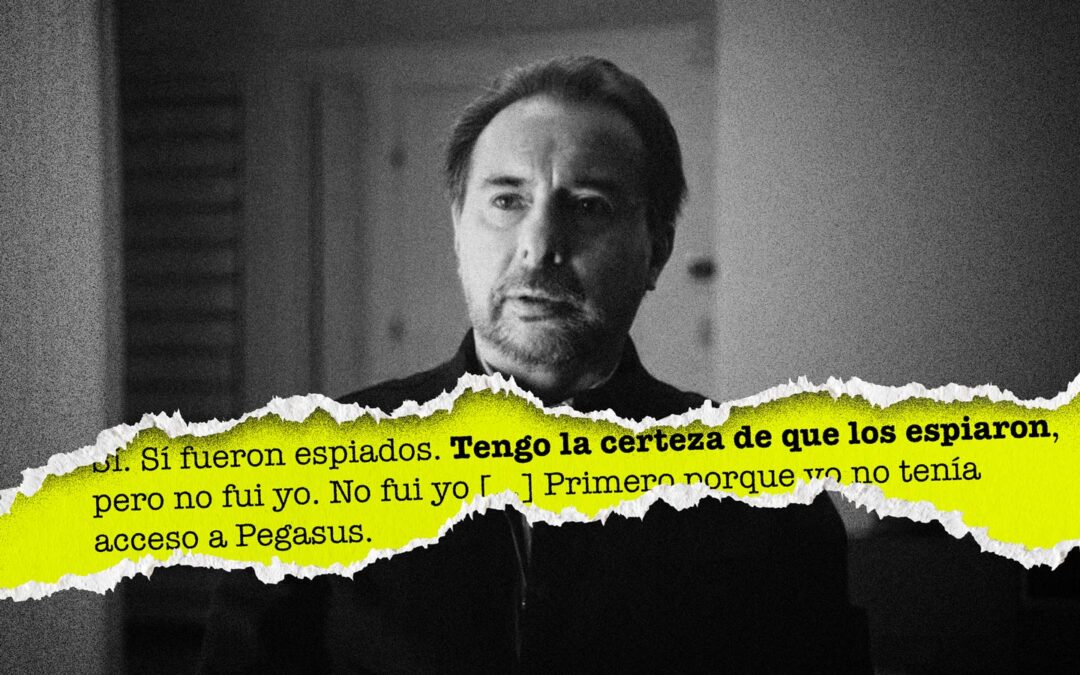

Tomás Zerón admite que el GIEI fue espiado con Pegasus y que el Ejército y CISEN también lo tenían

Tomás Zerón, ex director de la Agencia de Investigación Criminal de la PGR, admite que se operó Pegasus durante el gobierno de Peña Nieto

Organizaciones de la Sociedad Civil Rechazamos Espionaje Gubernamental a Defensores del Derecho a la Salud en México

El pasado 11 de julio, una investigación del Citizen Lab de la Escuela Munk sobre Asuntos Globales de la Universidad de Toronto y el New York Times revelaron evidencia de que el Dr. Simón Barquera, investigador del Instituto Nacional de Salud Pública de México; Alejandro Calvillo, Director de El Poder del Consumidor; y Luis Manuel Encarnación, Coordinador de la Coalición ContraPESO han sido objeto de ataques con la intención de infectar sus teléfonos móviles con malware de vigilancia comercializado exclusivamente a gobiernos por la empresa NSO Group.

Destapa la vigilancia: promotores del impuesto al refresco, espiados con malware gubernamental

El 8 de julio de 2016, Alejandro Calvillo, director de El Poder del Consumidor, recibió un SMS notificándole que el padre de un amigo acababa de fallecer. Adjunto a las palabras, se encontraba un enlace. Dos días después, el 11 de julio, Calvillo recibió otro; esta vez, el mensaje le alertaba, en mayúsculas, que la PGR había abierto una investigación a empleados de una clínica por negligencia y actos ilícitos.

Google borrará de Play Store las apps que no tengan políticas de privacidad

Google alertó a los desarrolladores de apps de Play Store que, a partir del 15 de marzo, aquellas aplicaciones que no cumplan con su política de privacidad serán limitadas en su visibilidad o borradas de la plataforma.

Este representa un importante paso para mejorar la seguridad de la tienda de apps del gigante tecnológico, la cual está inundada de aplicaciones que solo buscan ganancia comercial a través de anuncios o son copias de otras más populares.

Gobierno de Trump propone que solicitantes de visa entreguen sus contraseñas de redes sociales

El gobierno de los Estados Unidos está considerando hacer obligatorio para los refugiados y solicitantes de visa siete países mayoritariamente musulmanes, Siria, Irak, Irán, Somalia, Sudán, Libia y Yemen, que den sus credenciales de redes sociales para poder entrar a este país.

“Queremos entrar en sus redes sociales, con contraseñas: ¿Qué estás haciendo? ¿Qué estás diciendo?”, declaró John Kelly, secretario del Departamento de Seguridad Interior de los EE.UU. ante el Comité de Seguridad Interior de la Casa de Representantes.

El hacker Phineas Fisher asegura continuar en libertad

El hacker Phineas Fisher, quien en 2015 liberó más de 400 gigabytes de información del Hacking Team, aseguró encontrarse libre y rechazó versiones periodísticas en las que se aseguraba había sido capturado por la policía de Cataluña.

“Creo que los Mossos arrestaron a algunas personas que retuitearon el link a su propia información personal o tal vez arrestaron a personas activistas/anarquistas para pretender que están haciendo algo”, escribió supuestamente Fisher, en un correo enviado desde su dirección, a una fuente de Motherboard.

Agentes fronterizos de EE.UU. revisan preferencias políticas en Facebook de ciudadanos musulmanes

Agentes fronterizos estadounidenses están revisando opiniones políticas en las redes sociales de ciudadanos de países de origen musulmán, a raíz de la orden ejecutiva firmada por el presidente Donald Trump, que les niega temporalmente el acceso a los Estados Unidos.

De acuerdo con The Independent, personas que poseen un permiso legal de residencia en los EE.UU. fueron detenidas durante horas en los aeropuertos estadounidenses, en las que fueron interrogadas sobre sus posturas políticas y sus redes sociales fueron revisadas.

Donald Trump ordena eliminar la protección de datos para ciudadanos no estadounidense

El presidente de los Estados Unidos, Donald Trump, firmó ayer un decreto para eliminar las protecciones contempladas en la Ley de Privacidad de los EE.UU para cualquier persona que no sea ciudadana de este país.

La orden ejecutiva “Incrementando la Seguridad Pública al Interior de los Estados Unidos” borra de golpe las protecciones a los datos de millones de ciudadanos extranjeros que circulan diariamente por redes y servidores estadounidenses, además de aquellos que viven en el país norteamericano, pero no que no tienen ese estatus.

Relator especial de la ONU sobre defensores de DD.HH., preocupado por vigilancia en México

Michel Forst, relator especial de las Naciones Unidas sobre la situación de defensores de derechos humanos, presentó su informe preliminar de cierre de misión en México. Forst visitó nuestro país entre el 16 y 24 de enero, con el objetivo de evaluar “si en México hay un ambiente seguro y favorable para las y los defensores de derechos humanos”.

“123456” sigue siendo la contraseña más usada en línea

Un análisis de 10 millones de contraseñas usadas en Internet, que fueron filtradas en 2016, demostró que aún predominan aquellas de seis caracteres o menos y que, incluso, se siguen usando viejas combinaciones que se han demostrado débiles como “123456”.

El análisis hecho por Keeper Security, retomado por Help Net Security, encontró que los primeros cuatro puestos de las contraseñas más filtradas son: “123456”, con 17 por ciento, “123456789”, “qwerty”, y “12345678”.

Open Whisper Systems aclara acusación sobre puerta trasera en WhatsApp

El viernes 13 de enero, el diario The Guardian publicó una nota en la que se advertía que WhatsApp creaba por error una puerta trasera que permitiría a alguna empresa o gobierno interceptar y leer los mensajes de los usuarios.

Sin embargo, ese mismo día, Open Whisper Systems (OWS), creadora del protocolo de cifrado de Signal y el cual es utilizado para WhatsApp, desmintió la afirmación a través de una publicación en su blog.