Una nueva investigación publicada por el Citizen Lab de la Universidad de Toronto ha revelado que los teléfonos móviles de nueve activistas de Bahréin fueron objetivo del malware Pegasus entre junio de 2020 y febrero de 2021.

Aunque se desconoce quiénes son la mayoría de las personas objetivo, dos activistas (Moosa Abd-Ali y Yusuf Al-Jamri) fueron intervenidos con el malware de NSO Group después de haberse exiliado en Londres.

Se sabe que del resto de los objetivos, tres son integrantes del partido secular de izquierda Waad —suspendido en 2017—, tres del Centro de Bahréin para los Derechos Humanos y una persona es integrante del movimiento político opositor más importante del país: Al Wefaq.

Un punto importante de las nuevas revelaciones sobre Pegasus es que al menos cinco de los números de teléfono asociados con estas personas se encontraban en la lista de Pegasus Project y en la que Forbidden Stories y Amnistía Internacional identificaron información con fecha desde 2016.

De acuerdo con el análisis de Citizen Lab, al menos cuatro de estas personas fueron objetivo del gobierno de Bahrein, que compró el malware Pegasus en 2017; sin embargo, el centro considera que las intervenciones realizadas en Europa, fueron realizadas por un operador de Pegasus contratado por un gobierno distinto.

Además, la investigación confirma que los nuevos métodos de NSO Group no requieren la intervención de las personas que son objetivo del espionaje, ya que se utilizaron ataques zero-click identificados como KISMET y FORCEDENTRY, de 2020 y 2021, respectivamente.

Estas nuevas revelaciones del centro de investigación ayudan a confirmar la autenticidad de la información publicada en el marco de Pegasus Project y deben ser un llamado de atención para que autoridades de países como México, el más presente en la lista, actúen con determinación para el esclarecimiento total acerca de la adquisición, uso ilegal y encubrimiento del malware Pegasus.

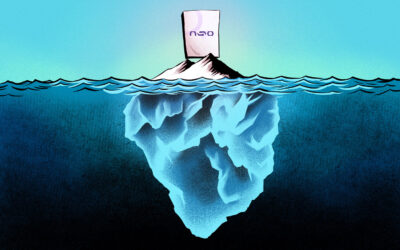

Imagen de MoosaAkrawi