Países Bajos retiró un software usado para contar y transmitir resultados electorales y volverá a contar los votos de forma manual en la próximas elecciones del 15 de marzo, informó del país europeo.

La determinación se dio tras la aparición de reportes que señalaban al programa como anticuado y vulnerable a ataques informáticos que podrían poner en peligro las elecciones parlamentarias.

“No puede permitirse nada que arroje sombra sobre los resultados (electorales)”, escribió en una carta dirigida al parlamento, el primer ministro Ronald Plasterk, de acuerdo con la agencia Associated Press.

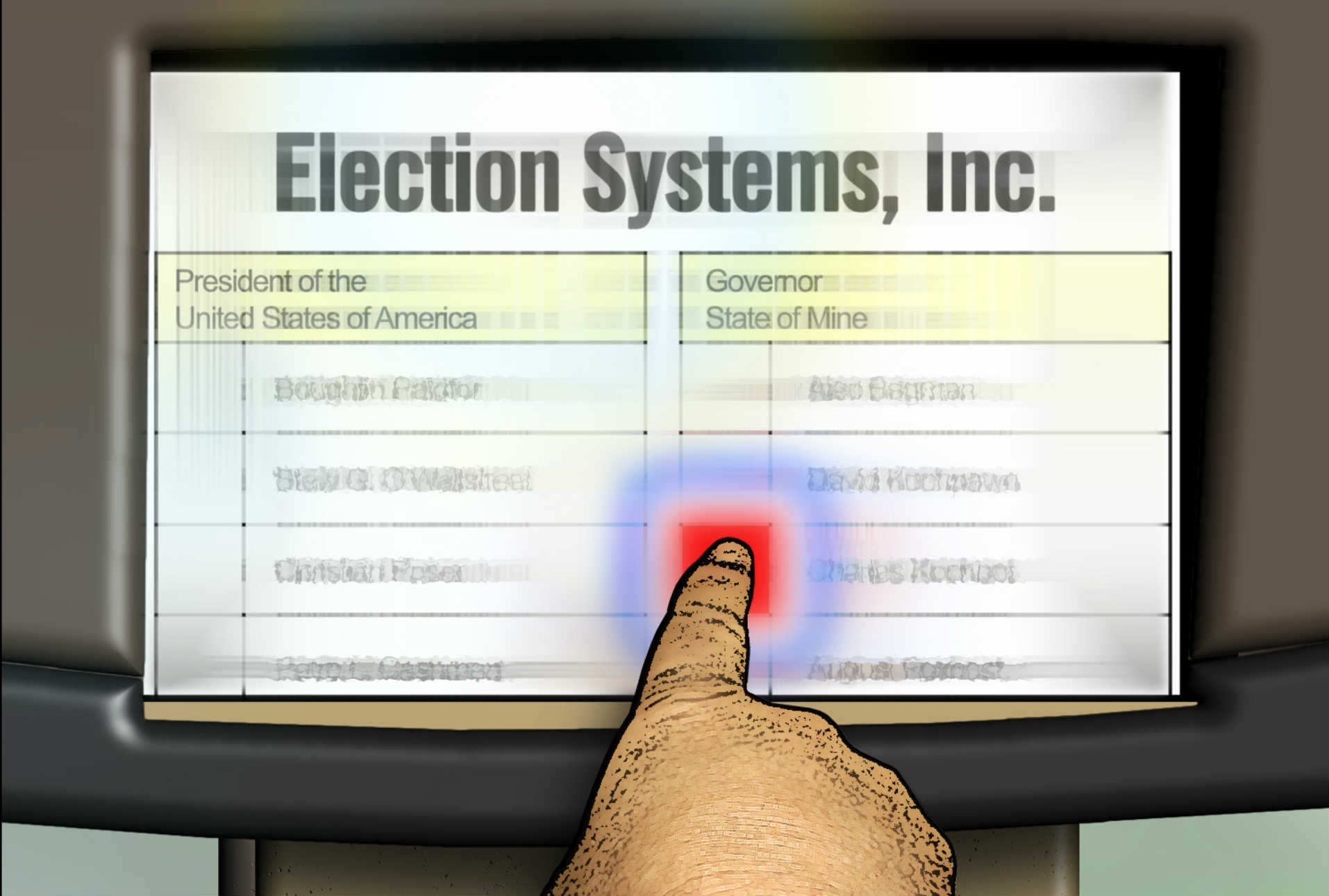

Las municipalidades y regiones electorales ya no usarán este software de voto electrónico, que reunía los conteos emanados de los colegios electorales, que reciben las boletas tachadas con lápiz, para transmitirlo a los distritos electorales y, finalmente, a la Comisión Electoral nacional, encargada de compilar los resultados definitivos.

La agencia reportó que la Comisión Electoral contrató a una compañía de seguridad informática para examinar el software, pero igualmente, el conteo de votos se hará de forma manual en todas las etapas del proceso.

Aunque se ha planteado al voto electrónico como una solución para evitar fraudes electorales, la falta de seguridad de los sistemas los hace aún vulnerables a ataques que pondrían en duda la legitimidad de procesos electorales.

“Muchos pueden decir que la votación electrónica puede hacerse con seguridad, y nos gustaría creerlo. Pero desafortunadamente por ahora no hay ejemplos consistentes que demuestren que es así”, declaró Edward Snowden, durante una charla abierta al público que organizó la Iniciativa Ciudadana para el Control del Sistema de Inteligencia, en noviembre pasado.

Imagen original de DonkeyHotey: Voting Screen – Illustration