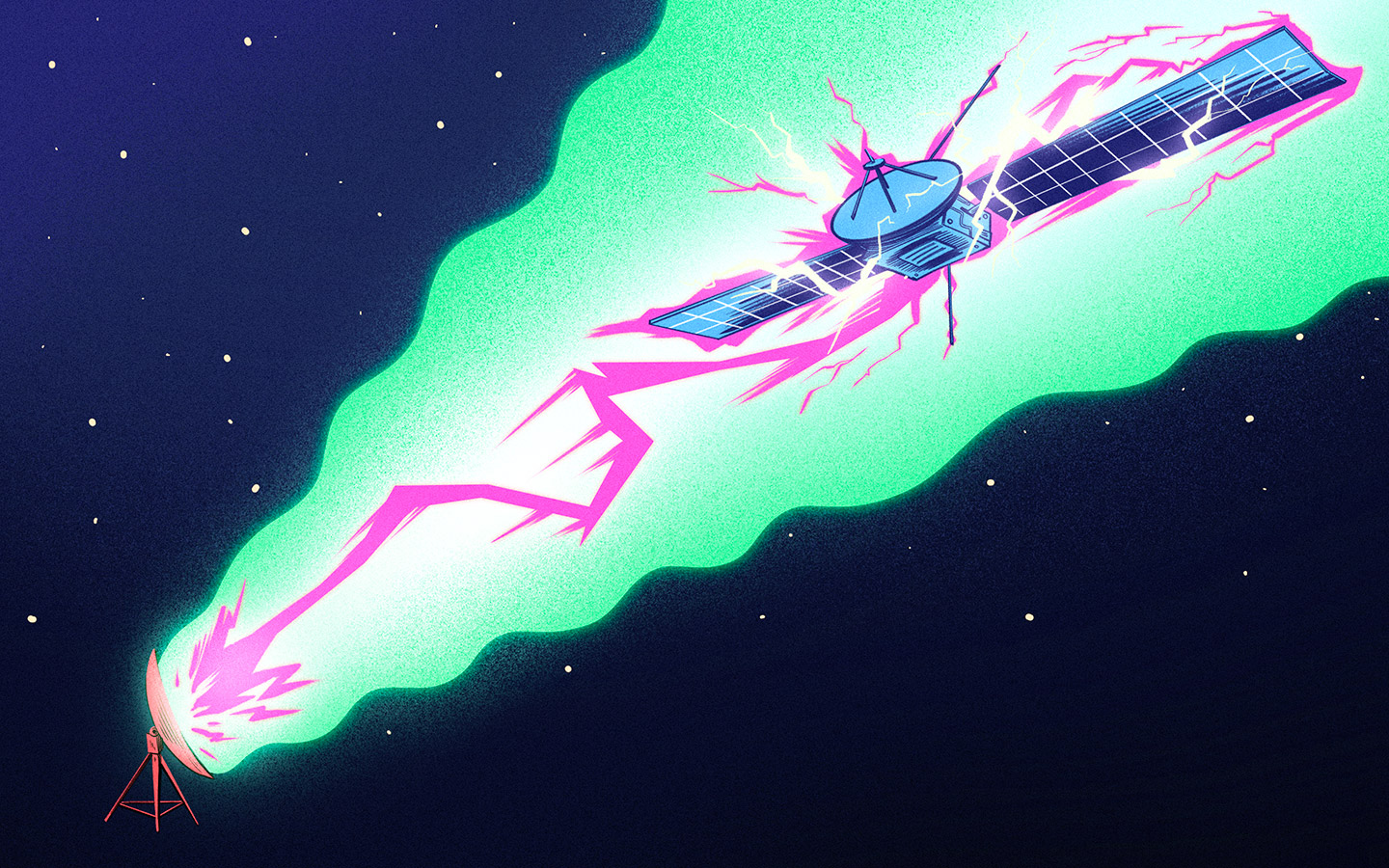

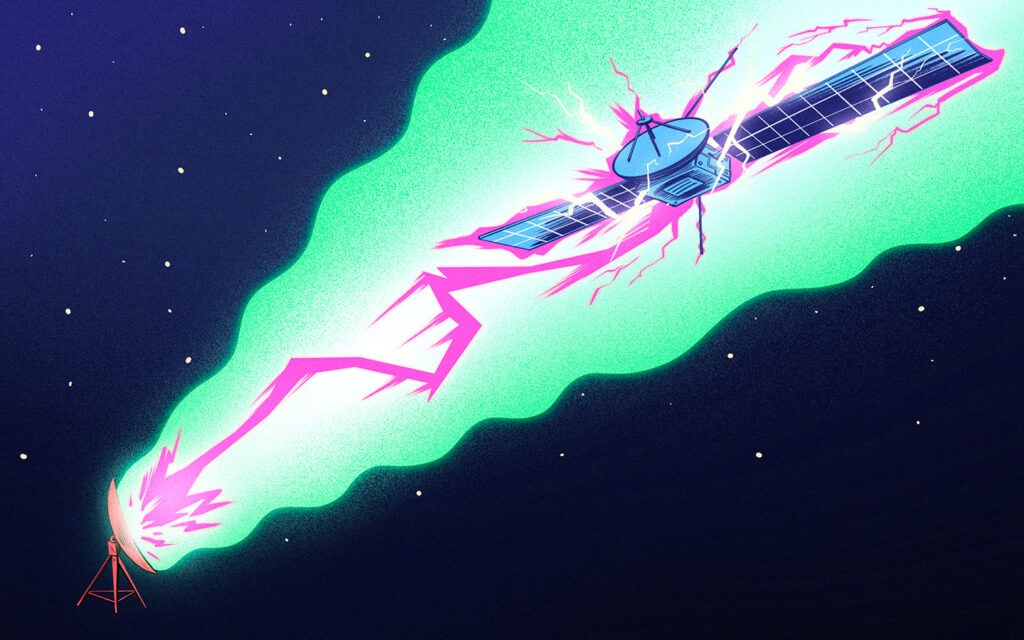

En un caso sin precedentes y utilizando equipos comerciales con un costo de poco más de 800 dólares, investigadores de la Universidad de California en San Diego y de la Universidad de Maryland descubrieron que la mitad de las señales emitidas por satélites geoestacionarios no contaban con cifrado.

Según información de Wired, estos satélites, que regularmente transmiten señales de radiofrecuencia con información altamente sensible o confidencial de consumidores, empresas y gobiernos, no tenían un protocolo de cifrado que hiciera complicado el acceso por parte de actores maliciosos, ya que, según mencionan en su artículo “Don’t look up” haciendo referencia a la película de Adam McKay, la aparente estrategia de ciberseguridad del sistema global de comunicaciones por satélite era simplemente asumir que no habría nadie buscando esos datos allá afuera. .

En este artículo, los investigadores dan cuenta de cómo por tres años desarrollaron y utilizaron un sistema receptor de satélite estándar que colocaron en una azotea en un barrio costero de La Jolla. Desde ahí apuntaron a diversos satélites e interpretaron las señales oscuras para recopilar una alarmante colección de datos privados.

Entre todos los datos encontrados, además de información sobre empresas o instituciones gubernamentales en Estados Unidos, los investigadores encontraron información confidencial mexicana, tanto de empresas de telecomunicaciones, como Telmex y AT&T, información de la CFE, secretos militares que tocan incluso comunicaciones con la Guardia Nacional, así como la transmisión de las fuerzas armadas, sin protección, de información de inteligencia sensible sobre actividades como el narcotráfico.

En el caso de Telmex se descubrió que transmitían llamadas de voz sin cifrar y con AT&T que transmitía datos sin procesar por satélite que incluían el tráfico de internet de los usuarios, así como algunos metadatos de llamadas y mensajes de texto. Al ser cuestionados por Wired, AT&T declaró que el problema ocurrió debido a que “un proveedor de satélite configuró incorrectamente un pequeño número de torres celulares en una región remota de México”.

Según lo mencionado por los investigadores, esta información se vio expuesta debido al uso que hacen las empresas de telecomunicaciones de las comunicaciones satelitales para ofrecer cobertura celular a personas usuarias que se conectan a torres de telefonía celular remotas, lo que abre la posibilidad de tener ataques de hackers por retransmisión que, a través de antenas falsas o IMSI catchers, pueden interceptar dicha información de cualquier persona conectada a la red.

Ya en 2024, Kevin Briggs, especialista en ciberseguridad, reveló que existían diversas vulnerabilidades en la red troncal de telecomunicaciones móviles que habían sido explotadas por terceros desde hace años. Y en 2019, un grupo de investigadores alertaba sobre cómo las redes 4G y 5G eran vulnerables a ataques con IMSI catchers luego de haber probado distintos ataques a la red de comunicaciones en Estados Unidos y Canadá.

El artículo también informa que se encontraron lo que parecían ser comunicaciones sin cifrar con centros de comando remotos, instalaciones de vigilancia y unidades militares mexicanas. En el caso de la CFE, se documentó cómo transmitían, sin ningún tipo de cifrado o seguridad, órdenes de trabajo con la información personal de las personas, así como fallos o riesgos de seguridad en la red eléctrica.

Aunque en la investigación reconocen que su trabajo puede incitar a más personas a intentar acceder a las comunicaciones satelitales, también obligará a que más de estas comunicaciones cuenten con un cifrado adecuado que proteja la información de personas usuarias en todo el mundo.

Imagen (CC BY) Gibrán Aquino