Ante una corte federal en los Estados Unidos, el 15 de febrero de 2022, el empresario Carlos Guerrero admitió su culpabilidad en la venta de equipo de espionaje a diferentes gobiernos estatales en México y aceptó haber negociado con pleno conocimiento del uso ilegal de estos sistemas.

Guerrero admitió haber vendido equipo de espionaje de la firma italiana Hacking Team a los gobiernos de Baja California y Durango a través de la empresa Elite by Carga entre 2014 y 2015. En su declaración, el empresario señaló que tenía conocimiento de que esos sistemas de vigilancia “podían y probablemente serían utilizados con fines políticos” e incluso confesó haber ayudado a un alcalde en Morelos a acceder ilegalmente a cuentas de correos y redes sociales de un rival político.

Guerrero también admitió que, entre 2016 y 2017, comercializó bloqueadores de señal, herramientas de intercepción de Wi-Fi, antenas falsas de telefonía móvil (IMSI catchers) y la capacidad de hackear mensajes de WhatsApp de clientes prospectivos en Estados Unidos y México. Igualmente, Guerrero aceptó haber usado las tecnologías de vigilancia que vendía a gobiernos con fines comerciales y personales de clientes privados.

La admisión de Guerrero contradice la negativa que los gobiernos de Baja California, Durango y otras entidades federativas realizaron frente a la publicación de evidencia de adquisición de software espía de Hacking Team. Además, aporta aún más evidencia de que la compra y utilización de tecnologías de vigilancia en México se realizan con fines distintos al combate a la delincuencia, como presumen las empresas que fabrican estos productos y los gobiernos que las adquieren.

Este caso demuestra la incompatibilidad de estas tecnologías con la democracia, la necesidad urgente de su regulación, así como de la investigación y deslinde de responsabilidades de las autoridades que compraron y utilizaron ilegalmente este sistema intrusivo.

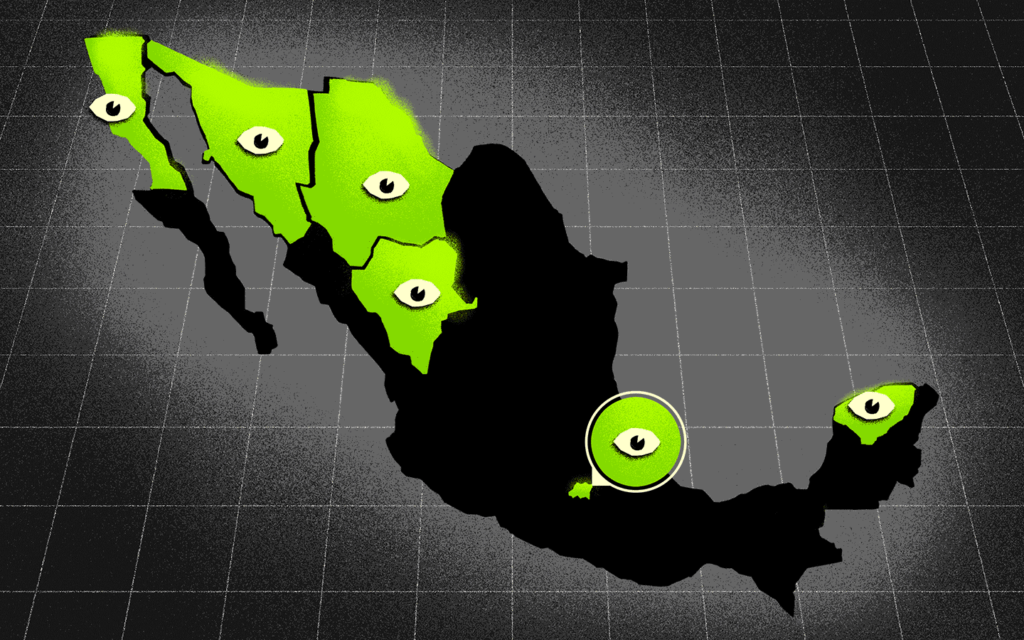

La red de Elite en Mexico

El rastro de las operaciones de Carlos Guerrero en México se extiende mucho más allá de los casos abordados por la justicia estadounidense. Las actividades de Elite by Carga, y su empresa matriz Grupo Armor, han sido documentadas por R3D: Red en Defensa de los Derechos Digitales a partir de las filtraciones realizadas por Wikileaks en 2015 a los correos electrónicos internos de Hacking Team.

A partir de dicha labor de investigación ha sido posible reconstruir no solamente los casos de Baja California y Durango, sino de sus operaciones de negociación y venta del sistema Remote Control System (RCS) a los gobiernos de Chihuahua, Morelos, Tabasco, Sonora y Yucatán. A continuación, presentamos una reconstrucción extensa de los hechos a partir de la información analizada.

Baja California (2014-2015)

De acuerdo con los correos filtrados, la dependencia asociada con la compra de software de espionaje a Hacking Team fue la Secretaría de Planeación y Finanzas, identificada en los e-mails con el código “SEPYF”, a través de la intermediaria Elite Tactical.

Una comunicación fechada el 29 de septiembre de 2014 relata la entrega e instalación del equipo de vigilancia, ocurrida durante la administración del gobernador Francisco Vega de Lamadrid.

“Domingo,

Llegamos a San Diego en la noche y el socio nos recogió para cruzar la frontera mexicana y movernos a Mexicali en coche, llegando alrededor de la 1 am del lunes.

Lunes,

La instalación se realizó en Mexicali en un edificio gubernamental. El socio ya había instalado los servidores, NAS, firewall y switch en un rack en un CDP [centro de procesamiento de datos] del cliente. Todo el HW [hardware] fue igualado a nuestras solicitudes. (…) El primer día tuvimos un montón de problemas por un problema de certificación por un cambio en la licencia del RCS [Remote Control System].”

Más adelante, el autor del correo (Sergio Rodriguez-Solís y Guerrero, ingeniero de aplicación en campo) relata que el martes [23/09/2014], se trasladaron de Mexicali a Tijuana para “un par de demostraciones”. En el mismo mensaje, Rodríguez-Solís reconoce que:

“El cliente está manteniendo el RCS muy secreto, así que pocas personas ahí saben acerca de él. Mi acento en español era muy diferente al de los mexicanos, por lo que la mañana del miércoles [24/09/2014] trabajé desde un hotel, conectado remotamente con Eduardo [Pardo, ingeniero de aplicación de campo de Hacking Team] en el sitio. En la tarde ya estábamos infectando la computadora objetivo de Eduardo y algunas computadoras en la oficina del cliente.”

El ingeniero aclaró que brindó capacitación a dos personas “basadas en Tijuana”, señalando que probablemente usarían el sistema a través de una VPN. También menciona “un momento conflictivo” cuando el jefe de “Misael” (uno de las personas técnicas que recibía capacitación) llegó y preguntó por los ataques en el sistema operativo móvil iOS. Así mismo, Rodríguez-Solís señala que “Misael” firmó como representante de la SEPYF. Posteriormente, la prensa local identificó al jefe de “Misael” como Oscar Germán Sánchez, secretario particular de Antonio Valladolid, titular de la Secretaría de Finanzas.

Otro correo de Rodríguez-Solís, fechado el 10 de octubre de 2014, amplía la relación entre Hacking Team y el gobierno de Baja California. En el mensaje, se indica que el proceso de preventa se realizó en agosto de 2014, tras una reunión en el hotel Hyatt. El 14 y 15 de ese mes, los integrantes de Hacking Team fueron a las instalaciones de Elite Tactical a hacer demostraciones “para diferentes clientes, incluyendo SEPYF”.

En la parte de posventa, Rodríguez-Solís indica que Misael –quien estaba operando el sistema– tenía muchas quejas y que “la mayoría de los tickets eran solicitudes de exploits [archivos que, una vez instalados en un dispositivo, abren una puerta trasera al sistema para que desde ahí se pueda filtrar información o adquirir control de sus funciones]”.

En dicho correo, el ingeniero relata una reunión con los clientes de Baja California, donde menciona la presencia de Misael, Óscar y Antonio Valladolid, así como a tres integrantes de la empresa intermediaria Elite Tactical: Carlos Guerrero, Victor Gallardo y Daniel Moreno.

En un correo fechado el 29 de mayo de 2015, Philippe Vinci de Hacking Team señala que conversó con Moreno sobre la renovación de la licencia y que él le solicitó “una propuesta para iniciar el trabajo administrativo con el Estado para tenerla a tiempo.” También se da un costo estimado de 210 mil dólares y se menciona que el estado de Tabasco está interesado en sus servicios.

De acuerdo con un reportaje de Zeta, publicado el 18 de julio de 2015, Antonio Valladolid, titular de la Secretaría de Planeación y Finanzas de Baja California, se jactaba del uso del equipo de espionaje:

Entrado en copas, Antonio Valladolid se relajaba y alardeaba que tenía a todos los funcionarios bien agarrados. Que sabía todo lo que hacían, con quién salían, si tenían novias, si hacían negocios, con quién se mensajeaban y con quién hablaban; que sabía todo porque tenía un equipo de espionaje para mantenerlos a raya.

Por su parte, cuando se reveló el escándalo, el gobernador Vega de Lamadrid negó las acusaciones sobre la adquisición y uso del sistema de Hacking Team.

Chihuahua (2014)

La negociación de Hacking Team con el gobierno de Chihuahua fue conducida inicialmente por Adolfo Grego, jefe de tecnología de la compañía Grupo RF, durante la administración de César Duarte.

En un correo fechado el 17 de octubre de 2013, Grego comenta que se ha reunido con la Fiscalía de Chihuahua y que el CENAPI [Centro Nacional de Planeación, Análisis e Información para el Combate a la Delincuencia, parte de la Procuraduría General de la República] “ha estado recomendando [Hacking Team] a ellos y a otros gobiernos estatales.”

Adolfo Grego también menciona que la gente de Chihuahua quedó impresionada con las pruebas, solicita la cotización de 100 licencias, sistema completo y que “ellos quieren el TNI [Tactical Network Injector]”. El intermediario añade que “el Director me ha pedido tener esta información lista para una reunión con el gobernador, ya que él mismo aprobará la compra.”

En un correo electrónico de seguimiento, fechado el 24 de febrero de 2014, Alex Velasco de Hacking Team señala que Adolfo Grego le solicitó una demostración a la brevedad para cerrar el trato con el gobierno de Chihuahua. Dicha demostración se realizó el 6 de marzo, y según consignó el responsable, en esa junta asistieron jefes e ingenieros, a quienes describió como “bien capacitados (…) con cultura y conocimientos de hacking”.

Sin embargo, el 8 de agosto de 2014, al percatarse que la negociación de Grupo RF no avanzaba, Hacking Team decide utilizar a Grupo Armor (matriz de Elite by Carga) como empresa intermediaria.

Mientras estábamos empacando de NATIA [la exhibición de la National Technical Investigators Association] recibimos una llamada del estado de Tijuana, México. Ellos querían completamente una demostración de RCS [Remote Control System]. Estaban buscando a FinSpy [otra empresa de equipo de espionaje] pero dijeron que nadie contestaba sus llamadas. Daniel Moreno es el agente a cargo. Él trajo a Victor Gallardo y Carlos Guerrero, que son de Grupo Armor, un revendedor de ellos.

El 12 de agosto de 2014, Velasco envió un correo en el que informa que “el acuerdo con Grupo Armor va rápido”, e incluye una carta (FGE/SE/0091/2014) dirigida a Carlos Guerrero en la que Armando García Romero, director general del Secretariado Ejecutivo del Sistema Estatal de Seguridad Pública, solicita más información sobre “los productos y servicios que su representante ofrece”. En dicho correo, Velasco señala que el cliente contactó a “FF” [FinFisher, presumiblemente], pero no estaba recibiendo respuesta de ellos.

El 21 de agosto de 2014, Velasco envió otro correo acerca del contrato con Baja California, en el que se solicita una reducción de precios a 530 mil euros, ya que la cotización de FF ronda los 350 mil. “Ellos [Grupo Armor] están obteniendo muy poco. Ellos esperan compensarlo con los otros contratos de Chihuahua y Sinaloa“, explica Velasco. Así mismo, aclaran que las demostraciones para los tres clientes fueron hechas en Baja California.

El 8 de agosto de 2017, el gobierno del Estado de Chihuahua, a través de la Fiscalía General del Estado (FGE), negó tener softwares de vigilancia o de intervención de comunicaciones privadas como parte de sus sistemas de investigación de delitos.

Durango (2014-2015)

El sistema de vigilancia vendido al gobierno de Durango durante la gestión de Jorge Herrera Caldera está identificado bajo el sobrenombre DUSTIN, de acuerdo con los documentos de Hacking Team. Es posible rastrear la factura de un pago hecho a Elite by Carga S.A. de C.V., fechado el 29 de septiembre de 2014, por un monto de 265 mil euros, por concepto de compra del Remote Control System.

El sistema fue comercializado por Elite by Carga (Elite Tactical), según consta en una conversación sobre la entrega del equipo de vigilancia, fechada el 7 de octubre de 2014, donde Sergio Rodríguez-Solís, ingeniero de Hacking Team, indica que estuvo “intercambiando un montón de mensajes con nuestro socio en Baja California (mismo socio para Yucatán y Durango).“

Al respecto, Rodríguez-Solís menciona que sus clientes “van a comprar todo el hardware necesario para las entregas (…) para que así puedan instalar el sistema en sus propias oficinas para la instalación de RCS [Remote Control System] y luego llevárselo a las oficinas del usuario final.”

También apunta que cree que “el gobierno del Estado está prestando el avión privado del gobernador, para que puedan viajar con los servidores de su sitio al sitio del cliente.” Esto es confirmado por Velasco en otro mensaje, fechado el 31 de octubre de 2014, donde notifica que el primer pago de Durango ha llegado y que “los FAE [ingenieros de aplicación de campo] volarían a Tijuana y un jet privado del Estado los llevará a la locación.”

Otro mensaje, fechado el 22 de noviembre de 2014, muestra a cuatro usuarios del sistema: “Eduardo”, “Miguel”, “Crispin” y “Renato”; este último, identificado por los medios como Renato Meléndez, asesor de Modernización y Tecnologías de la Información del gobierno estatal, quien habría sido el enlace entre con los ejecutivos de Hacking Team

Días después [27/11/2014], Rodríguez-Solís reportó la entrega de DUSTIN sin contratiempos, adjuntando un certificado de entrega firmado por Eduardo Valles (“Eduardo”), que se desempeñaba como Ingeniero de Telecomunicaciones y Mantenimiento en el gobierno de Durango.

Sobre el uso que se ha dado al equipo, destaca un mensaje donde Daniel Moreno, de Elite Tactical, escribe a Hacking Team para indicar que recibió una llamada del gobernador [Jorge Herrera Caldera] y que “ellos no están contentos con el sistema; ellos infectaron tres [dispositivos] Android y ninguno está sincronizando. Se están quejando sobre el tiempo de respuesta y la calidad de las respuestas en el sistema de tickets.”

Otra conversación de Moreno con el equipo de Hacking Team, fechada entre el 6 y el 9 de febrero de 2015, indica otros usos del RCS, tales como intentos de infección por mensaje de texto o visualización de ubicación de objetivos en Google Maps, así como una queja porque “un equipo que estaba sincronizando normalmente, un Samsung S5, de la noche a la mañana no sincronizó.”

En otro correo, es posible dimensionar el gasto realizado en software de vigilancia a través de Elite Tactical (Grupo Armor), ya que se menciona, en una discusión sobre un ticket de soporte del sistema de Durango, se señala que “no podemos dejarlos sin respuestas. Este socio es también responsable por casi dos millones de ventas en solo cuatro meses.“

Al revelarse la adquisición del sistema, el gobierno de Chihuahua publicó un lacónico tuit para deslindarse.

Morelos y Tabasco (2014-2015)

El 9 de diciembre de 2014, un ingeniero de Hacking Team envió el reporte de la demostración a la “Secretaría de Inteligencia” del Estado de Morelos [Secretaría de Seguridad de Morelos], realizada el 4 de diciembre de 2014 en la ciudad de Tijuana, Baja California. El contacto entre la intermediaria y el cliente potencial ocurrió durante la administración del gobernador Graco Ramírez.

El documento menciona como socio a Elite Tactical e indica que se efectuó una prueba estándar en la que se infectaron apropiadamente un teléfono Android y una PC. En un correo de respuesta, el representante de ventas afirmó que “al cliente le gustó lo que vio” y señaló que Carlos Guerrero “cree que comprarán el sistema pero quizá haga falta una prueba de concepto (PoC) [una infección real]”.

Según el acuerdo de colaboración de Guerrero con las autoridades de Estados Unidos, el empresario admitió haber organizado que el alcalde de una ciudad del estado de Morelos tuviera acceso inadvertido a las cuentas de Twitter, Hotmail y iCloud de un rival político.

El 29 de enero de 2015, Marco Bettini de Hacking Team relata una reunión con Daniel Moreno en Milán, Italia, donde Elite Tactical solicitó exclusividad para ventas y hablaron sobre “nuevas oportunidades” en Sonora, Morelos, Tijuana, Chihuahua y Jalisco.

Carlos Guerrero y Daniel Moreno sostuvieron otra reunión con Philippe Vinci, vicepresidente de Desarrollo de Negocios de Hacking Team, según consta un correo del 30 de abril de 2015. Vinci menciona que pueden “empujar la solución a nuevos clientes” con el apoyo de Moreno para organizar demostraciones de forma rápida.

En la respuesta, Moreno señala que tienen autorización para ofrecer el equipo de vigilancia al gobierno del estado de Tabasco ─encabezado entonces por Arturo Núñez Jiménez─ y piden que las demostraciones sean realizadas por una persona extranjera porque “el idioma vende”. Hacking Team contestó el correo el 5 de mayo dando “luz verde” para proceder con Tabasco, pero le pide reconsiderar la solicitud de un capacitador foráneo.

Sonora (2014-2015)

El 7 de noviembre de 2014, Daniel Moreno, de la intermediaria Elite Tactical, le solicitó a Hacking Team si era posible programar una demostración de su equipo en la ciudad de Hermosillo, Sonora, para el 26 de noviembre, pero no logró concretarse por un conflicto de fechas. Moreno insistió en la demostración el 25 de noviembre, ya que se reunirían al día siguiente el gobierno del estado, entonces encabezado por Guillermo Padrés.

Además, Moreno les indicó que la Secretaría de Seguridad de Morelos también estaba interesada en adquirir sus productos, por lo que solicitó fechas para mostrar el equipo a ambos clientes. El intermediario explicó que “en el gobierno federal hay algunos fondos que otros estados no ejecutan en 2014. Es una buena oportunidad con Sonora y Morelos para aplicar a esos fondos“.

Moreno confirmó las dos demostraciones para los días 3 y 4 de diciembre en la ciudad de Tijuana. Sin embargo, el representante de Elite Tactical indicó que el gobierno de Sonora canceló su asistencia de último minuto. No obstante, el viaje no fue un desperdicio para la intermediaria: Moreno notificó posteriormente a la firma italiana sobre una demostración exitosa con el alcalde de Tijuana, Jorge Astiazarán. Tras revelarse los correos de Hacking Team, Astiazarán aceptó que existió el ofrecimiento, pero rechazó haber contratado el equipo.

El 12 de junio de 2015, Elite Tactical pidió nuevamente una demostración para el gobierno de Sonora. En esta ocasión, Daniel Moreno indicó que Carlos Guerrero había hablado directamente con el procurador [Carlos Alberto Navarro Sugich], quien según afirmó que nunca había recibido una demostración formal, solamente una presentación remota. El correo también indicaba que, una vez pasadas las elecciones [7 de junio de 2015], “la Federación libera presupuesto para esta clase de productos”.

De forma paralela, el 11 de junio, Gilberto Enríquez, de la intermediaria Neolinx, contactó al vicepresidente de Desarrollo de Negocios de Hacking Team, para pedirle que le enviara una cotización para la PGJ de Sonora. Esto llevó a Daniel Martínez, ingeniero de la firma italiana, a hablar con Elite Tactical sobre la petición de Neolinx.

Dos días después, el 17 de junio, Moreno le informó a Hacking Team que su empresa “se haría a un lado” para dejar que Neolinx llevara esa negociación.

Yucatán (2014-2015)

En un correo del 28 de octubre de 2014, Hacking Team confirma la entrega de un equipo en Yucatán (bajo las siglas YUKI) del 10 al 14 de noviembre de 2014, durante la gestión del gobernador Rolando Zapata Bello.

Entre los dispositivos llevados a Yucatán se encontraban un Inyector Táctico de Redes (TNI) y un Instalador Remoto Móvil (RMI). Pardo indicó en otro correo, fechado el 14 de noviembre, que los clientes “fueron capaces de realizar dos infecciones exitosas por sí mismos en mis dispositivos objetivo Android y PC”.

El intermediario de la venta fue la empresa Elite Tactical, según consta en un correo del 2 de octubre de 2014, en el que Sergio Rodríguez-Solís menciona que el socio de Baja California es el mismo de Durango y Yucatán.

El nombre de la empresa (bajo la razón social Elite by Carga S.A de C.V.) también aparece en el recibo enviado por el soporte administrativo de Hacking Team el 24 de noviembre de 2014. El recibo refleja un pago por 265 mil dólares, equivalente al 50 por ciento del total por concepto del Remote Control System Galileo.

En el certificado de entrega (DAP), el gobierno de Yucatán acepta haber recibido 10 usuarios y 25 agentes, tres anonimizadores, un inyector de redes, un instalador remoto móvil, así como el servicio de vectores de ataque remoto (exploits) incluido. El documento, fechado al 13 de noviembre, fue firmado por Eduardo Pardo, por parte de Hacking Team; y por el ingeniero Felipe Uh Palma, por parte del cliente.

Pardo reportó algunos inconvenientes con la instalación del sistema, levantando quejas similares entre otros ingenieros de campo. Sin embargo, el responsable de ventas de Hacking Team contestó que “eso pasa todo el tiempo” e instó a su equipo a no confrontar al cliente:

Confrontar a Yucatán por lo que está pasando, de una forma tan dura, no nos servirá. Recordemos que este socio [Elite Tactical] nos ha traído tres nuevos contratos [Baja California, Durango y Yucatán] (más de 1.5 millones) en menos de cuatro meses, con un cuarto en camino (Sonora) y más el año que entra. Es gracias a esos contratos que tenemos trabajo ahora y necesitamos el trabajo.

El 3 de diciembre de 2014, Daniel Moreno, intermediario de Elite Tactical, envió a Hacking Team un archivo adjunto con el primer depósito de Yucatán, pidiendo activar la licencia lo antes posible. Giancarlo Russo, jefe de operaciones de Hacking Team, le respondió diciéndole que YUKI ya tenía una licencia final, sin fecha de expiración.

El 4 de diciembre, Moreno envió a la empresa italiana un archivo con el segundo pago de Yucatán. Sin embargo, más tarde ese día, Hacking Team reportó que faltaban 95 mil dólares en el depósito. “Solo una clarificación: hemos recibido un primer pago por YUKI (141,521.30 dólares) y tú nos enviaste un segundo por 28,478.70 dólares. Eso significa que esperamos una tercera y final transferencia por 95 mil dólares (el monto total de nuestro recibo es de 256 mil dólares)”, escribió la firma italiana a Moreno.

La transferencia por el monto final fue recibida por Hacking Team el 15 de diciembre de 2014. Sin embargo, Hacking Team envió un correo más al intermediario debido a que el último pago provenía de dos sociedades diferentes a Elite by Carga, llamadas Axios Group y Proyecto Vlemer. En su respuesta, Moreno admite que son sus agentes comerciales (brokers):

Ellos son nuestros brokers [Axios Group y Proyecto Vlemer], ya que el gobierno no puede pagar en dólares, necesitamos usar un tercero, y también es a causa del mercado de divisas. El peso mexicano ha enloquecido en los últimos meses ante el dólar, el nivel más bajo en casi seis años. Te debo una disculpa si esas transferencias te dan algunos problemas.

El ingeniero Daniel Martínez visitó la ciudad de Mérida, Yucatán, el 10 de febrero de 2015, para un seguimiento, tal como consta un reporte de actividades. Según el documento, Martínez realizó una revisión del sistema, una sesión rápida (fast-track) de capacitación, pruebas de exploits con archivos de Word y enlaces para Android, así como una “clarificación de los qué hacer y qué no hacer del sistema para que el cliente tenga una correcta expectativa de los resultados”.

Entre sus consideraciones, el ingeniero añadió que “probamos casi todos los métodos de infección para que el cliente no dude en el correcto funcionamiento del sistema”.

El 31 de marzo de 2015, Hacking Team envió a Elite Tactical una propuesta de mejora (upgrade) para el gobierno de Yucatán, que incluía una cotización por 25 nuevos agentes a un precio de 100 mil dólares.

El gobierno de Rolando Zapata estuvo usando activamente el sistema, tal como muestran varios correos sobre problemas técnicos dirigidos al equipo de soporte de Hacking Team. Por ejemplo, del 18 de abril de 2015, el equipo de Hacking Team discutió sobre un error en un intento de infección:

Ellos estaban tratando de infectar vía WAP push pero los mensajes nunca llegaron al objetivo, me llamaron para ver el problema (…) ellos estaban usando una apk [aplicación empaquetada de Android] con una coma en el nombre, así que el sistema mostró algo relacionado con el archivo tmp [un archivo temporal], así que les sugerí no usar coma ni ningún símbolo en nombres o títulos y todo funcionó perfectamente.

Otro problema de YUKI fue referido por el staff de soporte técnico de Hacking Team, el 27 de mayo de 2015. En este mensaje, señaló que Yucatán presentó problemas para infectar un teléfono con procesador X86; el técnico solicitó más información sobre la configuración del agente, pero no había recibido respuesta hasta el momento.

Tras revelarse los correos filtrados de Hacking Team, el gobierno de Yucatán negó haber adquirido el equipo de vigilancia. Sin embargo, una investigación periodística identificó el centro de operaciones del sistema en la colonia Gonzalo Guerrero, en Mérida.

Imágenes: (CC BY) Gibrán Aquino