La historia de las operaciones de piratería informática del Buró Federal de Investigaciones de los Estados Unidos (FBI) no es joven, de hecho, la agencia lleva al menos 20 años practicándolas de forma subrepticia, alejada del conocimiento del público.

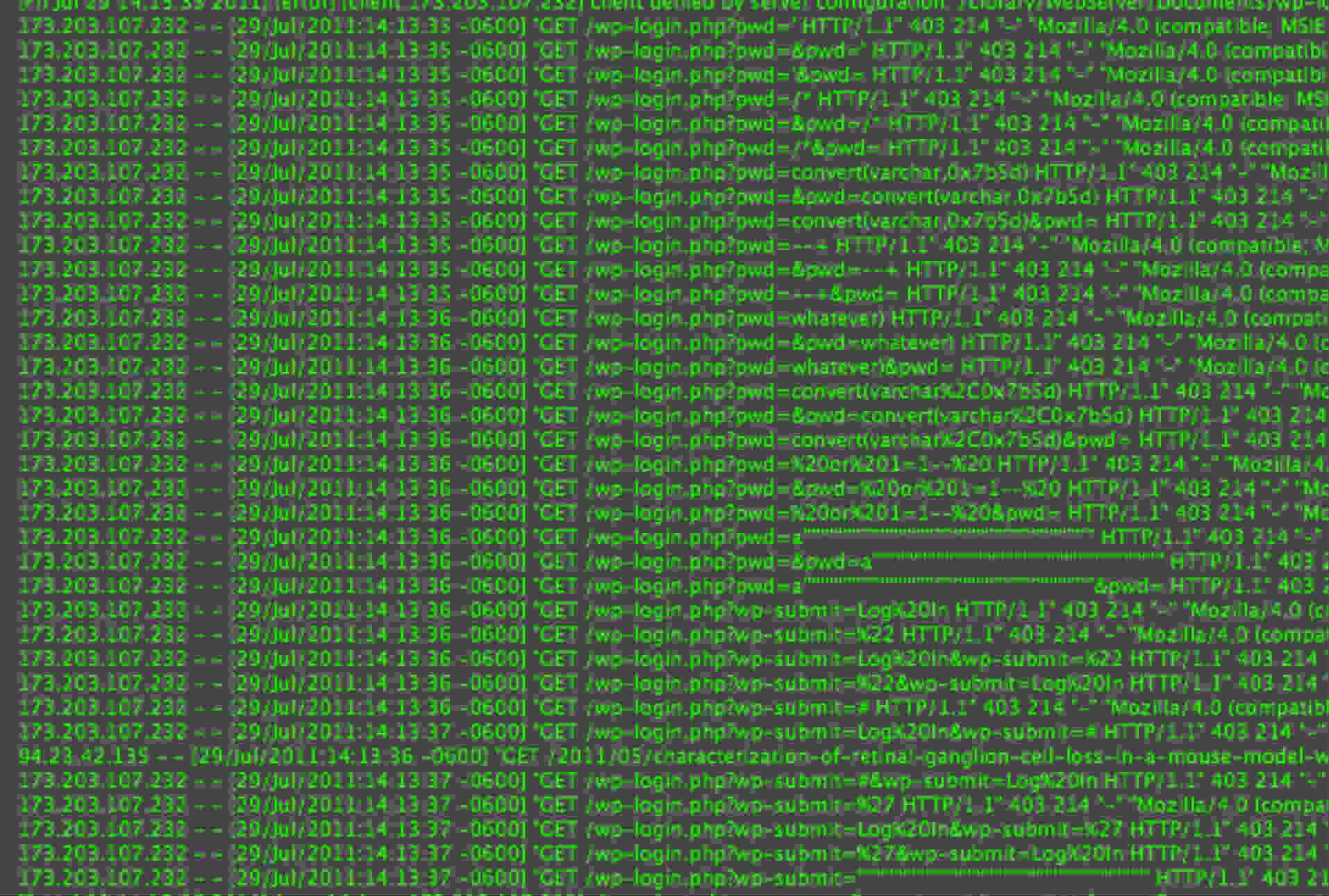

En buena medida, esta secrecía ha hecho que el monitoreo y rastreo de los operativos sea extremadamente complicado. La revista Wired, publicó recientemente un recuento de los casos conocidos de las “revisiones de acceso remoto”, como se le denomina en el argot gubernamental a los ataques ilegales a dispositivos electrónicos.

Carnivore

En el 2000 el público estadounidense se enteró de la existencia del programa llamado Carnivore, un software dedicado a espiar el tráfico que pasaba por las redes de los Proveedores de Servicios de Internet (ISP), con su consentimiento. La herramienta fue creada en 1998 y podía copiar y filtrar metadatos y el contenido de las comunicaciones dirigidas hacia y desde el objetivo del espionaje.

Earthlink, un ISP, dio a conocer su existencia tras negarse a que Carnivore fuera instalado en su red.

Keyloggers

Con la popularización de las herramientas de cifrado, el FBI tuvo que recurrir a programas distintos al modelo de Carnivore, que filtraba la información que transitaba por redes pero no podía leerla si estaba protegida.

El FBI utilizó en 1999 un key logger comercial para registrar los golpes en el teclado del mafioso Nicodemo Salvatore Scarfo Jr., debido a que utilizaba cifrado en sus comunicaciones. Para poder instalar el keylogger, el FBI tuvo que entrar dos veces a la oficina de Scarfo para instalar y recuperar el dispositivo.

Scarfo demandó al FBI por intervención ilegal de sus comunicaciones, pero la información sobre el aparato era clasificada y sus abogados no pudieron acceder a ésta. El gobierno argumentó en su momento, al igual que hace actualmente con otras tecnologías, que no podía dar a conocer el método usado por razones de seguridad nacional.

Magic Lantern

Este key logger fue desarrollado por el FBI tras el éxito en el caso Scarfo. Adicionalmente a registrar los golpes en el teclado, Magic Lantern también guardaba el historial de navegación en línea, nombres de usuario, contraseñas e incluso los puertos disponibles para conexiones a Internet de la computadora.

Su mayor ventaja, podía ser instalado de forma remota. En 2001 los estadounidenses se enteraron de la existencia del key logger, pero la agencia habría seguido usándolo al menos hasta 2003

CIPAV

Tuvieron que pasar cerca de ocho años para que se supiera de la existencia de otra herramienta del FBI. En este caso, Wired conoció de la existencia del Protocolo de Verificación de Direcciones de Internet y Computadoras (CIPAV) a través de una petición de acceso a información.

CIPAV podía recolectar direcciones IP y MAC de computadoras, inventariar los puertos abiertos y el software instalado en las computadoras, información de registro, usuarios, contraseñas y la última URL visitada en el dispositivo. Toda la información recolectada por el programa era enviada al FBI.

Durante los años que ha estado en uso, CIPAV ha sido usado en casos para identificar a una banda de extorsionadores, en 2004, y desenmascarar a un joven que enviaba amenazas de bombas por email, en 2007. De acuerdo con la revista, algunos analistas creen que este software es en realidad Magic Lantern, pero ya sin la función propiamente de key logger.

El abrevadero

Si bien el FBI ha desarrollado herramientas para ataques individuales, a partir de 2012, también ha invertido en programas que puedan hacerlo en contra de múltiples objetivos. El ataque conocido como “watering hole” (abrevadero) consiste en infectar un sitio web con spyware que se descarga a cada dispositivo que lo visita y así desenmascara a su usuario.

Esta táctica, explica Wired, ha sido usada especialmente en casos que involucran servidores ocultos a los que solo se puede acceder a través de Tor. Pero para poder infectar a los visitantes, el FBI necesita tomar control de los servicios de alojamiento.

En 2013 la agencia tomó control del servicio de alojamiento Freedom Hosting, ya que entre los sitios en sus servidores se encontraban varios que contenían pornografía infantil. El FBI infectó el servidor, pero no tomó en consideración que en Freedom Hosting no solo se encontraban páginas con pornografía infantil, sino también contenido legal y sitios web de negocios honestos.

No se sabe a ciencia cierta, pero es probable que los clientes de esos servicios hayan resultado infectados y que su información haya quedado en manos del gobierno estadounidense.

Y este es justamente el gran problema con estas tácticas, nuevamente, en los relatos prevalecen los huecos informativos y la falta de transparencia sobre la forma en que operan los ataques y sus objetivos.

Lo poco que se conoce de las operaciones ha sido expuesto al público durante juicios o a través de la prensa. ¿Cuántas de estas herramientas cuentan con una orden judicial o son utilizadas bajo parámetros que respeten las libertades y derechos de todas las personas a las que son expuestas?

Las capacidades con las que cuentan estos programas también son desconocidas, además de la cantidad de información que almacenan y el tiempo que la retienen. En general, estas operaciones son conducidas sin un seguimiento u observancia de otras instancias que no estén relacionadas con la procuración y pareciera que cruzan esa delgada línea entre la legalidad y el espionaje.