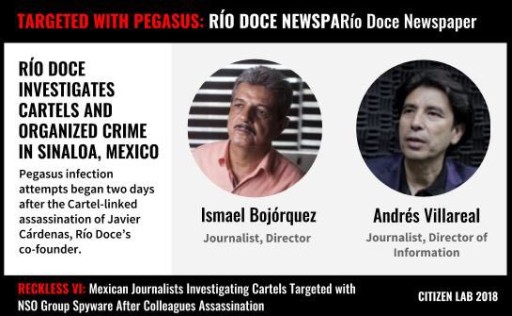

La muerte del periodista Javier Valdez, asesinado el 15 de mayo de 2017, no solo conmocionó al gremio periodístico. Tras salir de su oficina en el semanario Ríodoce, Valdez murió por 12 impactos de bala; sus asesinos se llevaron, además, sus documentos, computadora y teléfono celular. Javier era una autoridad en el periodismo de investigación, reconocido y galardonado internacionalmente por sus trabajos acerca del crimen organizado.

Dos días después, mientras el presidente Enrique Peña Nieto se comprometía públicamente a frenar la violencia contra la prensa, Andrés Villarreal, periodista de Ríodoce y colaborador cercano de Valdez, recibió una alerta en su teléfono. “El CJNG [Cártel Jalisco Nueva Generación] habría sido el responsable de la ejecución del periodista en Culiacán. Ver nota:” decía el mensaje de texto. A su lado, un enlace que -supuestamente- debía dirigir a UNO Noticias, el servicio informativo por SMS de la operadora Telcel.

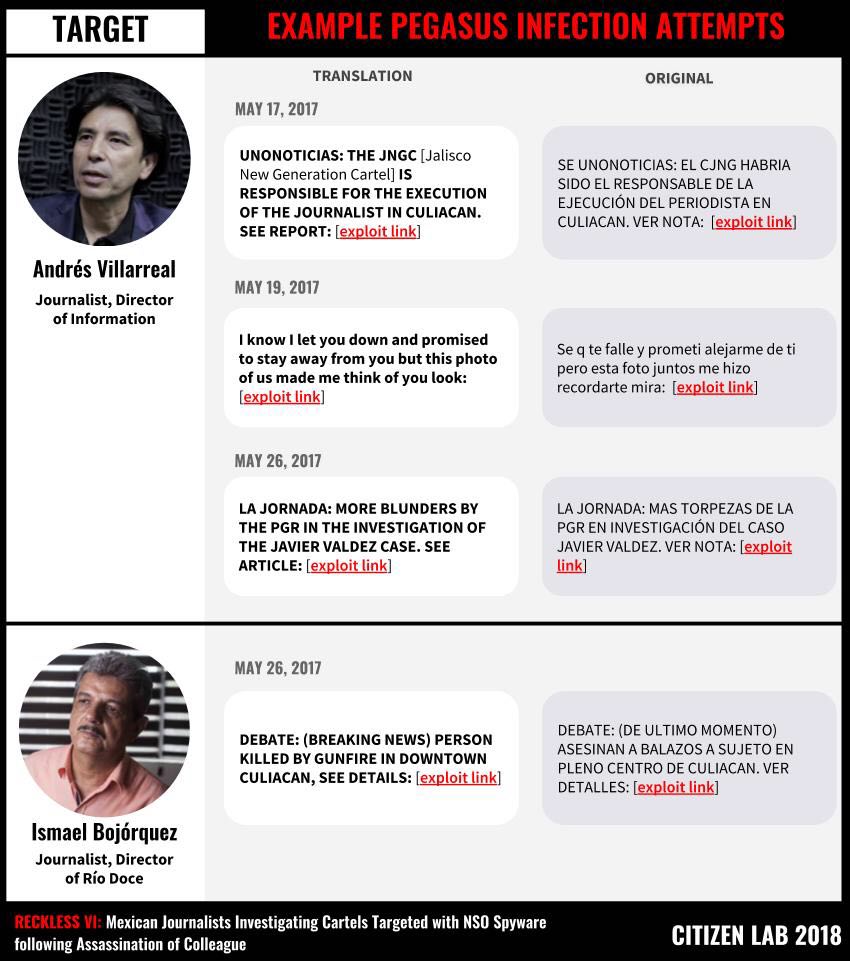

El mensaje que recibió Andrés ese día es apenas el primero de seis intentos de espionaje documentados por el Citizen Lab de la Universidad de Toronto, en conjunto con ARTICLE 19 Oficina para México y Centroamérica, R3D: Red en Defensa de los Derechos Digitales y SocialTIC, en su más reciente informe. Al menos seis mensajes con enlaces a la infraestructura del malware Pegasus fueron enviados, entre el 17 y el 26 de mayo de 2017, a dos periodistas de Ríodoce: Andrés Villarreal e Ismael Bojórquez.

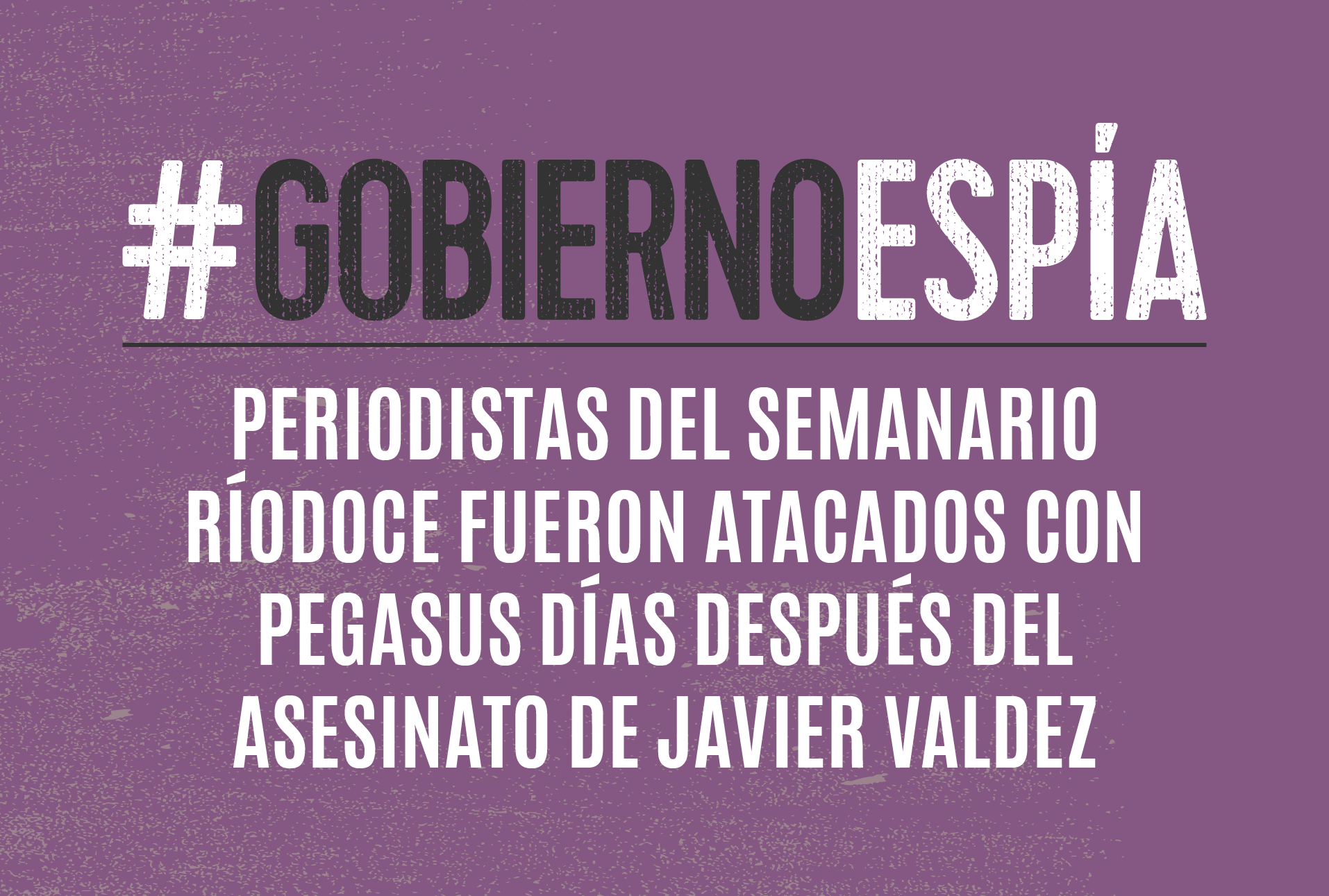

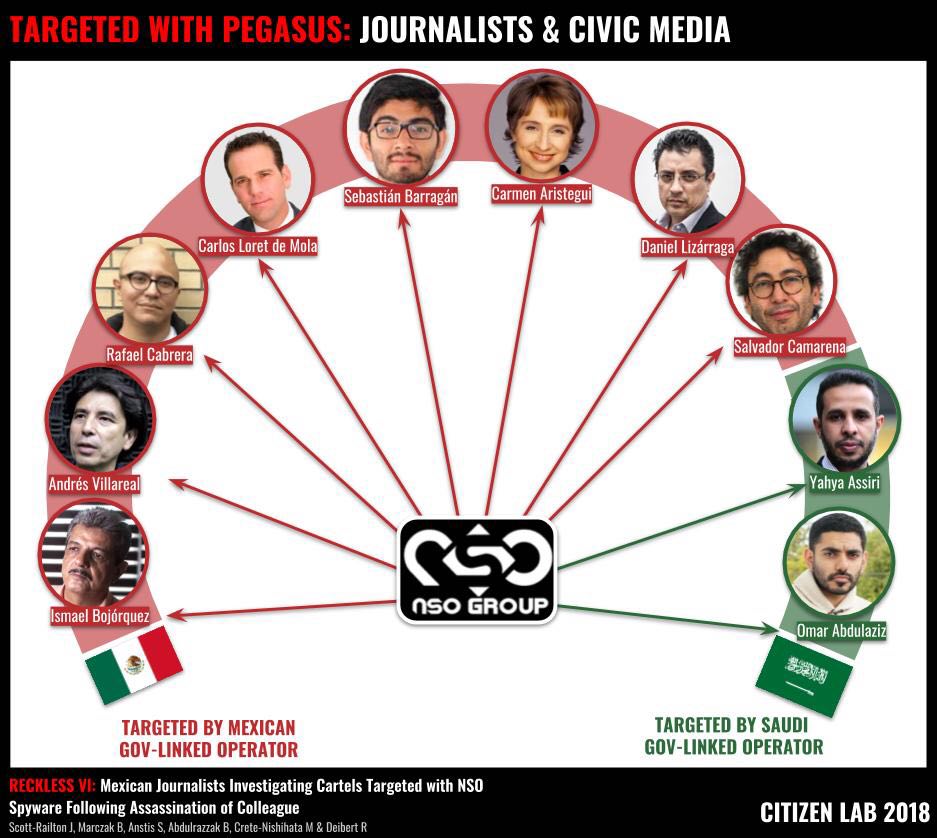

Al igual que con los 22 objetivos de Pegasus en México previamente identificados en el caso #GobiernoEspía, estos intentos ocurrieron en una coyuntura muy cercana al gobierno federal. A decir de los afectados, en el momento de los ataques, representantes de la Agencia de Investigación Criminal de la Procuraduría General de la República (PGR) se encontraban en Culiacán, Sinaloa, para realizar las indagatorias sobre el asesinato de Javier Valdez. La PGR es, hasta el momento, la única instancia comprobada en el país como cliente de NSO Group, empresa responsable del malware Pegasus.

Noticias, romances y saldos pendientes: los ataques de Pegasus

En total, se identificaron cuatro mensajes de texto dirigidos a Andrés Villarreal y dos a Ismael Bojórquez. Los mensajes a Villarreal fueron enviados los días 17, 19, 24 y 26 de mayo, mientras que los de Bojórquez fueron mandados el día 26. El primer mensaje, citado al inicio de este texto, simulaba ser una noticia del servicio UNO Noticias e incluía un enlace al sitio animal-politico(.)com, un dominio que suplanta al medio Animal Político, identificado en un informe reciente del Citizen Lab como parte de la infraestructura de Pegasus en México.

El segundo mensaje recibido por Villarreal incluía un enlace a una supuesta foto de una relación de pareja, mientras que el tercero intentaba engañar al periodista con un aparente retiro de una tarjeta de crédito por más de 20 mil pesos. El cuarto mensaje que recibió Villarreal, enviado el 26 de mayo, citaba una supuesta noticia del diario La Jornada acerca de las torpezas de la PGR en el manejo del caso Valdez.

Por su parte, Ismael Bojórquez recibió dos mensajes idénticos el día 26 de mayo. El texto pretendía suplantar al diario Debate, con una nota sobre un supuesto asesinato en el centro de Culiacán. Al igual que el primer mensaje recibido por Villarreal, el enlace redirigía al dominio de la infraestructura de Pegasus que imitaba la identidad de Animal Político.

Estas estrategias de ingeniería social han sido previamente documentadas en otros informes sobre ataques del caso #GobiernoEspía, por lo que son consistentes con el modus operandi de la instancia responsable de otros intentos de infección en el país. El uso de infraestructura común, así como el método de infección y su uso en coyunturas que afectan al gobierno federal saliente, sugieren un atacante común en los casos documentados en los últimos dos años.

¿Quién se hace responsable?

En febrero de 2017, el Citizen Lab, junto con las organizaciones R3D y SocialTIC, denunció el uso del malware Pegasus en contra de activistas por el derecho a la salud en México. A pesar de esta publicación -retomada incluso en la portada del diario The New York Times-, el uso de este programa sofisticado de vigilancia continuó. En su momento, la empresa israelí NSO Group sostuvo que únicamente vende sus productos a agencias de inteligencia, con el fin de que sean utilizadas en el combate al crimen, y afirmó (sin proporcionar evidencia) que ha terminado contratos con clientes que cometan violaciones a derechos humanos.

Sin embargo, y a pesar de la abundante evidencia sobre el uso ilegal de Pegasus en México, la empresa no parece haber cerrado sus relaciones con el gobierno mexicano, ni haber cooperado activamente con las investigaciones para aclarar los abusos. Por este motivo, periodistas y activistas mexicanos han interpuesto una demanda contra la compañía en los tribunales de Israel y Chipre, a espera de ser resuelta.

Este nuevo caso, además, refuerza la noción del uso sistemático de las capacidades de vigilancia gubernamental en contra de periodistas, activistas, defensores de derechos humanos y opositores políticos en México. Hasta ahora, las organizaciones responsables de este informe han documentado 24 objetivos de Pegasus en el país, sin que existan aún garantías de una investigación seria e imparcial para deslindar a los responsables de estos abusos.

Frente a lo anterior, las organizaciones responsables de este nuevo informe hemos emitimos nuestro posicionamiento ante estas indignantes revelaciones:

[gview file=”https://r3d.mx/wp-content/uploads/GE-Comunicado-27nov18.pdf”]